이 글은 레퍼런스 섹션의 정보들을 취합하여 만들어졌습니다. 모든 크레딧을 레퍼런스 섹션의 글쓴이분들에게 돌립니다.

해당 글의 정보에 대한 정확도, 완성도, 신뢰도를 보장하지 않습니다.

이 글의 작성자는 해당 대응 방안을 적용하며 발생할 수 있는 모든 피해에 관련된 책임을 지지 않습니다.

정보

ProxyNotShell - CVE-2022-41040, CVE-2022-41082 (이하 프록시낫쉘)은 온프레미스 Exchange 서버에 원격 코드 실행을 일으키는 제로데이 취약점이다. 프록시낫쉘은 2022년 8월달 보안업체인 GTSC 가 Zeroday Initiative (ZDI) 에 신고하며 발견되었고, 약 15시간 전 인 2022년 9월 29일 마이크로소프트사로부터 정식 CVE 넘버링을 부여받았다. 2021년도 프록시쉘때와 비슷하게 공격자들은 프록시낫쉘을 이용해 전세계 Exchange 서버들을 공격하고 있다.

공개된지 몇 시간 되지 않은 취약점이기 때문에 정보가 정확하지 않을 수 있다. 추가 모니터링을 통해 마이크로소프트사 및 다른 보안 업체들이 공개하는 정보들을 확인하는 것을 권장한다.

공개된 정보

- 버전: 모든 버전의 Exchange 2013, 2016, 2019 서버 및 Exchange Online Customers의 Exchange Hybrid servers with Outlook Web Access (OWA)

- 전제조건: 익스체인지 서버에 접속 가능한 유저 계정. 피싱, 다크웹 마켓, Access as a Service, 크레덴셜 스터핑, 브루트포싱, 스프레잉을 통해 확보. 유저의 MFA는 효력이 없음. Exchange의 AutoDiscover phase 를 이용하는데, 이 페이즈에서는 MFA 가 적용되지 않기 때문.

- 실제 공격 여부: 실제 공격 진행 중.

- 공개 POC 여부: 없음

대응 방안

마이크로소프트사가 09/22/2022 에 발표한 고객 가이드 블로그 글에 따르면, 아직까지 공식 패치는 존재하지 않는다. 단, IIS의 URL Rewrite 기능을 통해 익스플로잇이 사용하는 URL 엔드포인트를 막는 것은 가능하다. 더 자세한 사항은 레퍼런스 섹션의 "마이크로소프트 - 프록시낫쉘을 위한 고객 가이드"를 참고한다. 아래는 마이크로소프트사의 블로그 글에 나오는 대응 방안 중 일부이다.

프로덕션 환경을 바꿀 경우 꼭 테스트를 진행한다. 이 글의 작성자는 해당 대응 방안을 적용하며 발생할 수 있는 모든 피해에 관련된 책임을 지지 않는다.

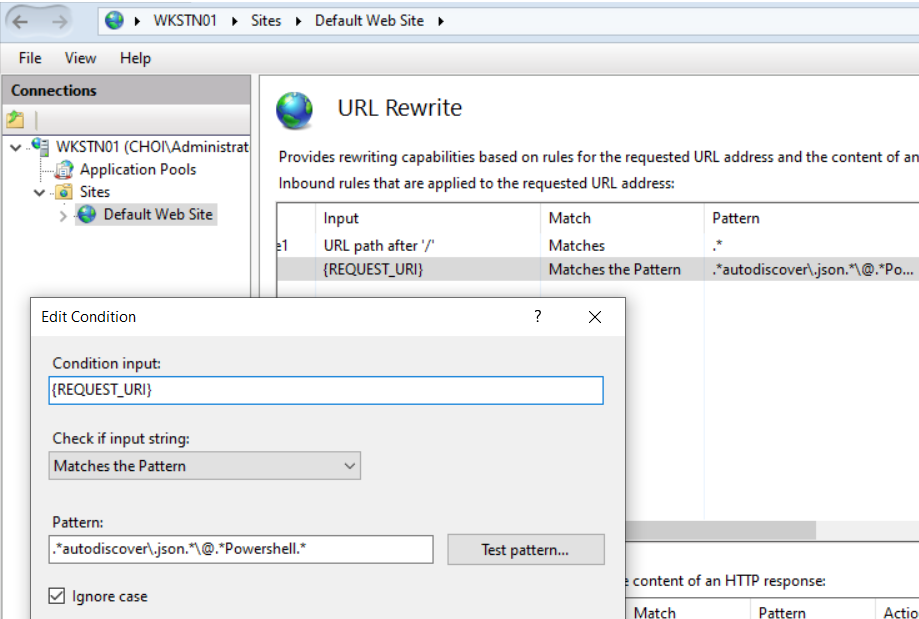

- IIS Manager -> Default Web Site -> Feature -> URL Rewrite -> Add Rules -> Request Blocking

- Pattern 에

.*autodiscover\.json.*\@.*Powershell.*, Using: Regular Expression 설정 - 룰 클릭 후 오른쪽의 Edit ->

{REQUEST_URI}로 변경

URL rewrite 이 없을 경우 공식 홈페이지에서 URL Rewrite Extension 설치 - https://www.iis.net/downloads/microsoft/url-rewrite

구글링을 위한 키워드

CVE-2022-41040, CVE-2022-41082, ProxyNotShell, GTSC security

레퍼런스

- CVE-2022-41040: https://cve.mitre.org/cgi-bin/cvename.cgi?name=2022-41040

- CVE-2022-41082: https://cve.mitre.org/cgi-bin/cvename.cgi?name=2022-41082

- 마이크로소프트 - 프록시낫쉘을 위한 고객 가이드: https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

- GTSC의 프록시낫쉘 관련한 최초 블로그 글: https://www.gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html